- Հեղինակ Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-19 22:12.

- Վերջին փոփոխված 2025-01-23 12:20.

Wantանկանու՞մ եք ստուգել ձեր ցանցի անվտանգությունը: Եթե նախկինում մեզ անհրաժեշտ էր օպերացիոն համակարգ, ինչպիսին է Windows- ը կամ Linux- ը ՝ հատուկ անլար ցանցային քարտով, անլար ցանցերը սկանավորելու և կոտրելու համար, ապա այժմ մենք կարող ենք պարզապես օգտագործել Android սարքեր: Այս գործիքը հասանելի է անվճար, քանի դեռ ձեր սարքը համատեղելի է: Նշենք, որ առանց թույլտվության երթուղիչը կոտրելը անօրինական է: Դուք պետք է օգտագործեք այս քայլերը ՝ ձեր սեփական ցանցի անվտանգությունը ստուգելու համար: Տեսեք ստորև բերված Քայլ 1 -ը ՝ պարզելու համար, թե ինչպես:

Քայլ

Մեթոդ 1 2 -ից ՝ WEP երթուղիչ

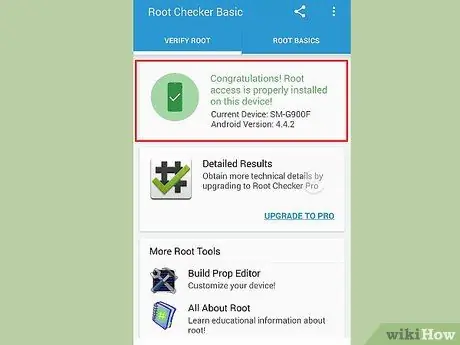

Քայլ 1. Արմատ - համատեղելի սարք է: Յուրաքանչյուր Android հեռախոս կամ պլանշետ չի կարող կոտրել WPS PIN- ը: Այս սարքը պետք է ունենա Broadcom bcm4329 կամ bcm4330 անլար չիպսեթ և պետք է արմատավորված լինի: Cyanogen ROM- ը ապացուցեց, որ դա ամենաթարմն է դրա համար: Որոշ սարքեր, որոնց մասին հայտնի է, որ աջակցում են, ներառում են.

- Nexus 7

- Galaxy S1/S2/S3/S4/S5

- Galaxy y

- Nexus One

- Desire HD

- Micromax A67

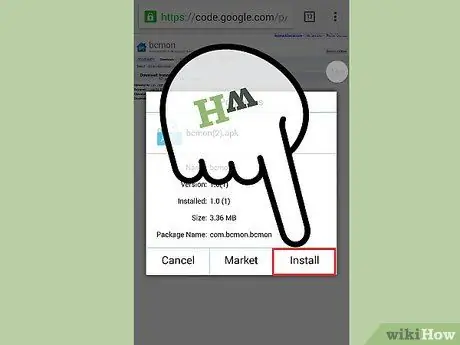

Քայլ 2. Ներբեռնեք և տեղադրեք bcmon- ը:

Այս ծրագիրը միացնում է Broadcom չիպսեթի Մոնիտոր ռեժիմը, որն անհրաժեշտ է PIN կոտրման համար: Bcmon APK ֆայլը անվճար հասանելի է bcmon էջից ՝ Google Code կայքում:

APK ֆայլը տեղադրելու համար դուք պետք է թույլատրեք անհայտ աղբյուրներից տեղադրումը Անվտանգության ընտրացանկից: Լրացուցիչ մանրամասների համար տե՛ս այս հոդվածի 2 -րդ քայլը:

Քայլ 3. Գործարկեք bcmon- ը:

Երբ APK ֆայլը տեղադրվի, գործարկեք ծրագիրը: Տեղադրեք որոնվածը և օժանդակ սարքերը, եթե պահանջվի: Հպեք «Միացնել մոնիտորի ռեժիմ» տարբերակը: Եթե ծրագիրը հանկարծ խափանվի, բացեք այն և նորից փորձեք: Եթե այն դեռ երրորդ անգամ ձախողվի, ամենայն հավանականությամբ ձեր սարքը չի ապահովվում:

Ձեր սարքը պետք է արմատավորված լինի, որպեսզի կարողանա աշխատել bcmon- ով:

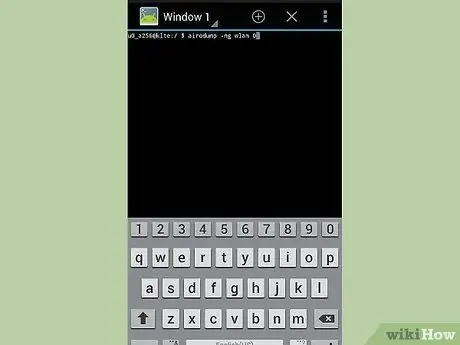

Քայլ 4. Հպեք Գործարկել bcmon տերմինալը:

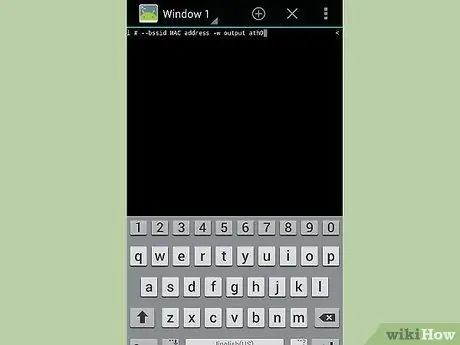

Սա գործարկելու է տերմինալ, որը նման է Linux- ի տերմինալների մեծամասնությանը: Մուտքագրեք airodump-ng և հպեք «Մուտքագրեք» ստեղնին: Ավիաթափումը կբեռնվի, և ձեզ նորից կվերադարձնեն Հրամանի տող: Մուտքագրեք airodump-ng wlan0 և կտտացրեք «Մուտքագրեք» ստեղնը:

Քայլ 5. Նշեք մուտքի կետը, որը ցանկանում եք կոտրել:

Դուք կտեսնեք մատչելի մուտքի կետերի ցանկը: Դուք պետք է ընտրեք մուտքի կետ, որն օգտագործում է WEP կոդավորումը:

Քայլ 6. Ուշադրություն դարձրեք հայտնվող MAC հասցեին:

Սա երթուղիչի MAC հասցեն է: Համոզվեք, որ գրեք ճիշտ հասցեն, եթե թվարկված են բազմաթիվ երթուղիչներ: Գրեք այս MAC հասցեն:

Նաև նշեք այս մուտքի կետի հաղորդիչ ալիքը:

Քայլ 7. Սկսեք ալիքների սկանավորում:

Դուք պետք է մի քանի ժամ տեղեկություններ հավաքեք այս մուտքի կետից, նախքան գաղտնաբառը կոտրելու փորձը: Մուտքագրեք airodump -ng -c channel# --bssid MAC address -w output Ath0, ապա հպեք «Enter»: Airodump- ը կսկսի սկանավորել: Դուք կարող եք թույլ տալ, որ սարքը ժամանակավորապես սկանավորի տվյալները: Համոզվեք, որ այն միացնում եք լիցքավորիչին, որպեսզի մարտկոցը չլնի:

- Փոխարինեք# ալիքը մուտքի կետի հեռարձակման ալիքի համարով (օրինակ ՝ 6):

- MAC հասցեն փոխարինեք երթուղիչի MAC հասցեով (օր. 00: 0a: 95: 9d: 68: 16):

- Շարունակեք սկանավորել, մինչև չհասնեք առնվազն 20,000-30,000 փաթեթների:

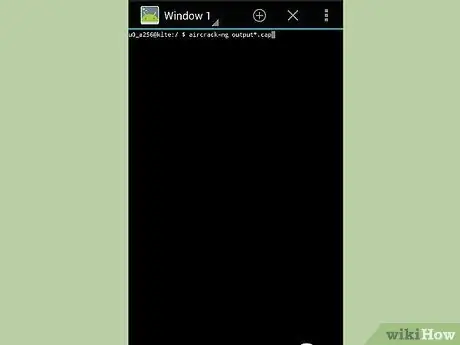

Քայլ 8. Կոտրեք գաղտնաբառը:

Համապատասխան քանակությամբ փաթեթներ ունենալուց հետո կարող եք փորձել կոտրել գաղտնաբառը: Վերադարձեք տերմինալ և մուտքագրեք aircrack-ng output*.cap, այնուհետև կտտացրեք «Մտնել»:

Քայլ 9. Կատարելուց հետո գրի՛ր վեցանկյուն գաղտնաբառ:

Հաքերային գործընթացի ավարտից հետո (որը կարող է տևել մի քանի ժամ), բանալին գտնվեց: հայտնվում է, որին հաջորդում է բանալին տասնվեցերորդ տեսքով: Համոզվեք, որ հավանականության արժեքը 100%է: Հակառակ դեպքում բանալին չի աշխատի:

Բանալին մուտքագրելիս մուտքագրեք այն առանց «:» նշանի: Օրինակ, բանալիի համար 12: 34: 56: 78: 90, մուտքագրեք 1234567890:

Մեթոդ 2 2 -ից ՝ WPA2 WPS երթուղիչ

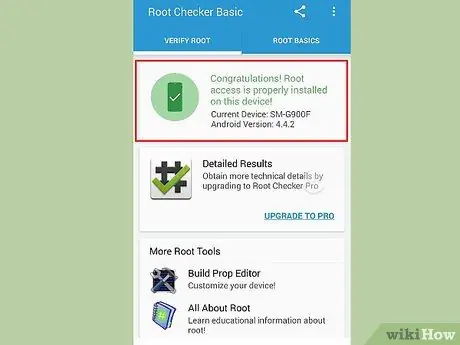

Քայլ 1. Արմատ - համատեղելի սարք է: Յուրաքանչյուր Android հեռախոս կամ պլանշետ չի կարող կոտրել WPS PIN- ը: Այս սարքը պետք է ունենա Broadcom bcm4329 կամ bcm4330 անլար չիպսեթ և պետք է արմատավորված լինի: Cyanogen ROM- ը ապացուցեց, որ դրա համար ամենաթարմն է: Որոշ սարքեր, որոնց մասին հայտնի է, որ աջակցում են, ներառում են.

- Nexus 7

- Galaxy Ace/S1/S2/S3

- Nexus One

- Desire HD

Քայլ 2. Ներբեռնեք և տեղադրեք bcmon- ը:

Այս ծրագիրը միացնում է Broadcom չիպսեթի Մոնիտոր ռեժիմը, որն անհրաժեշտ է PIN կոտրման համար: Bcmon APK ֆայլը անվճար հասանելի է bcmon էջից ՝ Google Code կայքում:

APK ֆայլը տեղադրելու համար դուք պետք է թույլատրեք անհայտ աղբյուրներից տեղադրումը Անվտանգության ընտրացանկից: Լրացուցիչ մանրամասների համար տե՛ս այս հոդվածի 2 -րդ քայլը:

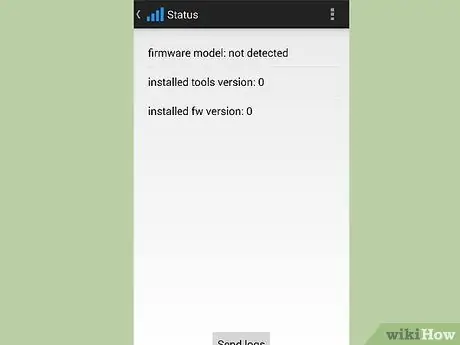

Քայլ 3. Գործարկեք bcmon- ը:

Երբ APK ֆայլը տեղադրվի, գործարկեք ծրագիրը: Տեղադրեք որոնվածը (որոնվածը) և գործիքները, եթե դա ձեզ հուշվի: Հպեք «Միացնել մոնիտորի ռեժիմ» տարբերակը: Եթե ծրագիրը հանկարծ խափանվի, բացեք այն և նորից փորձեք: Եթե այն դեռ երրորդ անգամ ձախողվի, ամենայն հավանականությամբ ձեր սարքը չի ապահովվում:

Ձեր սարքը պետք է արմատավորված լինի, որպեսզի կարողանա աշխատել bcmon- ով:

Քայլ 4. Ներբեռնեք և տեղադրեք Reaver- ը:

Reaver- ը ծրագիր է, որը մշակվել է WPS PIN կոդերը կոտրելու համար ՝ WPA2 անցաբառերը առբերելով: Reaver APK ֆայլը կարելի է ներբեռնել XDA-Developers ֆորումում ՝ ծրագրավորողի թեմայից:

Քայլ 5. Գործարկեք Reaver- ը:

Հպեք հավելվածների ցանկում Reaver for Android պատկերակին: Հաստատելուց հետո, որ այն չեք օգտագործում անօրինական նպատակներով, Reaver- ը կփնտրի առկա մուտքի կետերը: Հպեք մուտքի կետին, որը ցանկանում եք կոտրել:

- Շարունակելուց առաջ գուցե ստիպված լինեք հաստատել Մոնիտորի ռեժիմը: Եթե դա տեղի ունենա, Bcmon- ը նորից կբացվի:

- Ձեր ընտրած մուտքի կետը պետք է կարողանա ընդունել WPS նույնականացումը: Ոչ բոլոր երթուղիչները (երթուղիչները) կարող են դա անել:

Քայլ 6. Կրկնակի ստուգեք ձեր հեռախոսի կարգավորումները:

Շատ դեպքերում կարող եք թողնել կանխադրված կարգավորումները: Համոզվեք, որ ստուգված է «Ավտոմատ առաջադեմ կարգավորումներ» վանդակը:

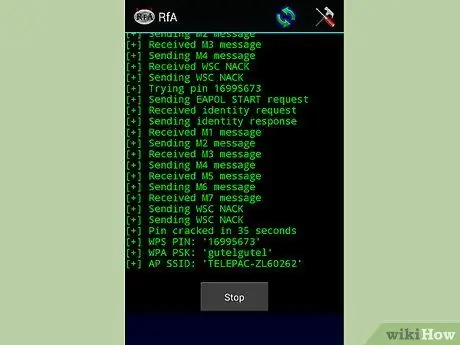

Քայլ 7. Սկսեք կոտրման գործընթացը:

Հպեք «Սկսել հարձակման» կոճակին ՝ Reaver կարգավորումների ցանկի ներքևում: Մոնիտորը կբացվի, և կտեսնեք ընթացիկ գործընթացի արդյունքները: