- Հեղինակ Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:44.

- Վերջին փոփոխված 2025-06-01 06:06.

Մտահոգվա՞ծ եք ձեր ցանցի կամ ուրիշի ցանցի անվտանգության համար: Networkանցի անվտանգության հիմունքներից մեկն այն է, որ համոզվեք, որ ձեր երթուղիչը պաշտպանված է ներխուժողներից: Հիմնական գործիքներից մեկը, որը կարող է օգտագործվել այն ապահովելու համար, Nmap կամ Network Mapper է: Այս ծրագիրը սկանավորելու է թիրախը և հաղորդելու բաց և փակ նավահանգիստների մասին: Networkանցի անվտանգության փորձագետներն այս ծրագիրը օգտագործում են ցանցի անվտանգությունը ստուգելու համար: Learnրագիրը օգտագործելու սովորելու համար կարդացեք այս wikiHow հոդվածը:

Քայլ

Մեթոդ 1 -ից 2 -ը ՝ Zenmap- ի օգտագործումը

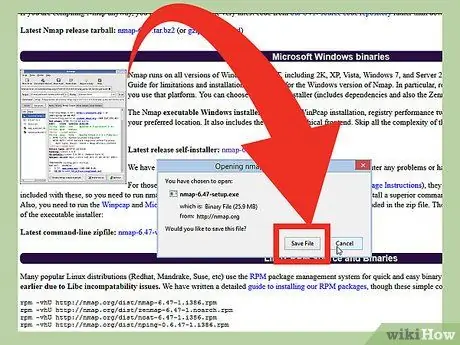

Քայլ 1. Ներբեռնեք Nmap տեղադրողի ֆայլը:

Այս ֆայլը (ֆայլը) կարելի է անվճար ստանալ մշակողի Nmap կայքից: Խորհուրդ է տրվում ուղղակիորեն ներբեռնել Nmap տեղադրողի ֆայլը մշակողի կայքից `վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Ներբեռնված Nmap տեղադրողի ֆայլը պարունակում է Zenmap ծրագիրը: Zenmap- ը Nmap- ի համար գրաֆիկական ինտերֆեյս է, որն օգնում է սկսնակ օգտվողներին սկանավորել իրենց համակարգիչները ՝ առանց հրամանի տողը սովորելու:

Zenmap ծրագիրը հասանելի է Windows, Linux և Mac OS X օպերացիոն համակարգերի համար: Բոլոր օպերացիոն համակարգերի բոլոր տեղադրիչ ֆայլերը կարող եք գտնել Nmap կայքում:

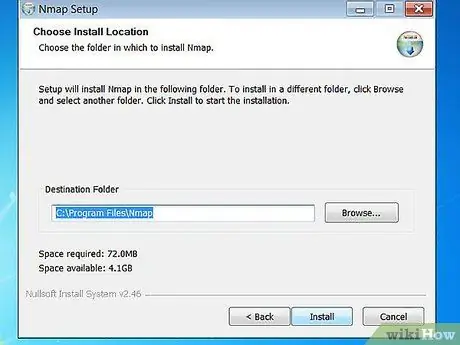

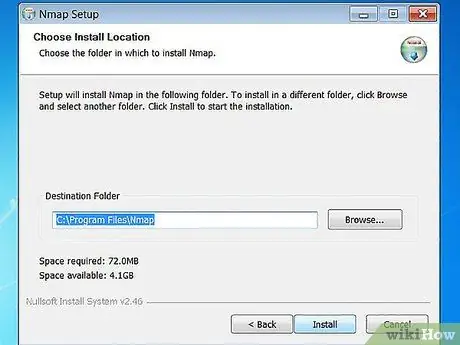

Քայլ 2. Տեղադրեք Nmap:

Ներբեռնելուց հետո գործարկեք Nmap տեղադրողի ֆայլը: Ձեզանից կպահանջվի ընտրել ծրագրի այն բաղադրիչները, որոնք ցանկանում եք տեղադրել: Nmap- ի աշխատանքը առավելագույնի հասցնելու համար խորհուրդ ենք տալիս նշել բոլոր տարբերակները: Nmap- ը չի տեղադրի գովազդային ծրագրեր կամ լրտեսող ծրագրեր:

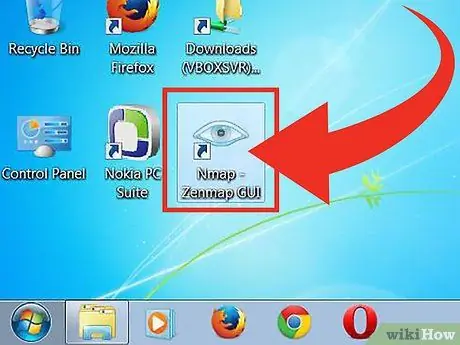

Քայլ 3. Գործարկեք «Nmap - Zenmap GUI» ծրագիրը:

Եթե Nmap- ը տեղադրելիս օգտագործում եք կանխադրված տարբերակը, ապա աշխատասեղանին կտեսնեք Nmap պատկերակը: Հակառակ դեպքում, փնտրեք այս պատկերակը Start ընտրացանկում: Enրագիրը գործարկելու է Zenmap- ի բացումը:

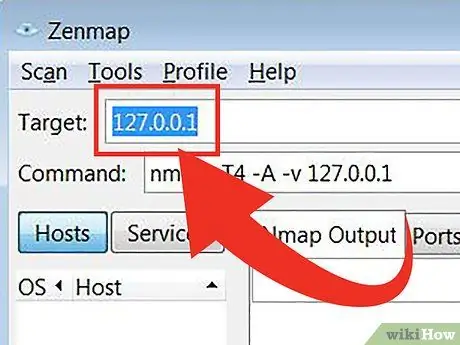

Քայլ 4. Մուտքագրեք այն թիրախը, որը ցանկանում եք սկանավորել:

Zenmap ծրագիրը հեշտացնում է սկանավորման գործընթացը: Սկան գործարկելու առաջին քայլը թիրախ ընտրելն է: Կարող եք մուտքագրել տիրույթ (օրինակ. Com), IP հասցե (127.0.0.1), ցանց (192.168.1.0/24) կամ այս թիրախների համադրություն:

Կախված սկանավորման ինտենսիվությունից և թիրախից, Nmap սկան կատարելը կարող է խախտել ձեր ինտերնետային ծառայություն մատուցողի կողմից սահմանված կանոնները և կարող է ձեզ դժվարության մեջ գցել: Խորհուրդ ենք տալիս նախքան ձեր ցանցից դուրս ծագող թիրախների Nmap սկան անցկացնելը ստուգել տեղական օրենքները և ինտերնետ ծառայություններ մատուցողների պայմանագրերը:

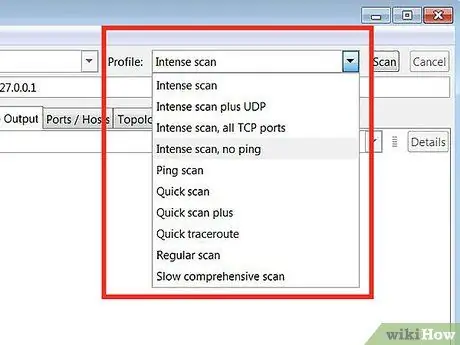

Քայլ 5. Ընտրեք Անձնագիր:

Պրոֆիլը նախադրված է, որը պարունակում է փոփոխիչների շարք, որոնք սահմանում են սկանավորման թիրախը: Այս գործառույթը թույլ է տալիս արագ ընտրել սկանավորման տեսակը ՝ առանց հրամանի տողում փոփոխիչ մուտքագրելու: Ընտրեք ձեր կարիքներին համապատասխան պրոֆիլ.

- Ինտենսիվ սկանավորում - Մանրակրկիտ կատարված սկանավորում: Այս պրոֆիլը պարունակում է օպերացիոն համակարգի (օպերացիոն համակարգի կամ ՕՀ) հայտնաբերում, տարբերակի հայտնաբերում, սցենարների սկանավորում (սցենար), հետագծում և ագրեսիվ սկանավորման ժամանակ: Այս տարբերակը սկան է, որը կարող է խանգարել համակարգին և ցանցին:

- Պինգ սքանավորում - Այս սկանավորումը օգտագործվում է թիրախը ցանց մուտք գործելու (առցանց) հայտնաբերելու համար: Այս տարբերակը չի սկանավորում ոչ մի նավահանգիստ:

- Արագ սկանավորում - Այս սկանն ավելի արագ է, քան սովորական սկանավորումը, քանի որ այս տարբերակն ունի ագրեսիվ սկանավորման ժամանակ և սկանավորում է միայն ընտրված նավահանգիստները:

- Կանոնավոր սկանավորում - Այս տարբերակը ստանդարտ Nmap սկան է ՝ առանց որևէ փոփոխիչի: Այս սկանավորումը թիրախին կվերադարձնի պինգները և կբացի նավահանգիստները:

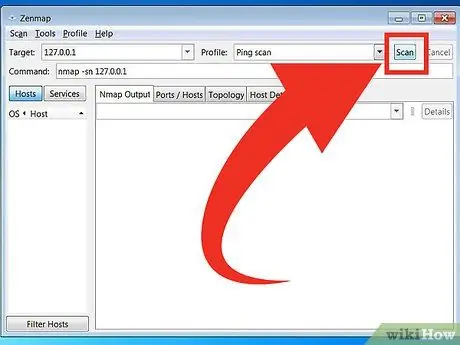

Քայլ 6. Սեղմեք սկան ՝ սկանավորումը սկսելու համար:

Սկանավորման արդյունքները կցուցադրվեն իրական ժամանակում Nmap Output ներդիրում: Սկանավորման տևողությունը կախված է ընտրված սկանավորման պրոֆիլից, ձեր համակարգչի և թիրախի միջև հեռավորությունից և թիրախային ցանցի կազմաձևից:

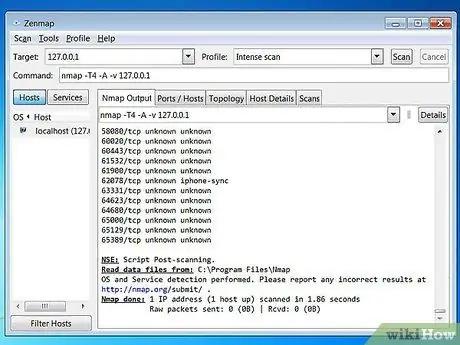

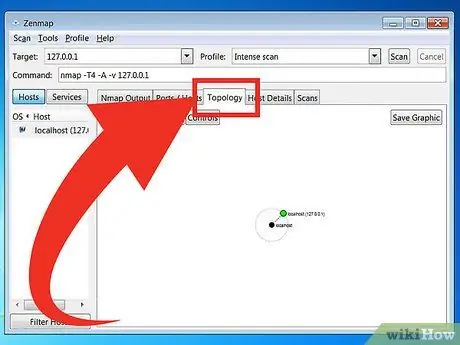

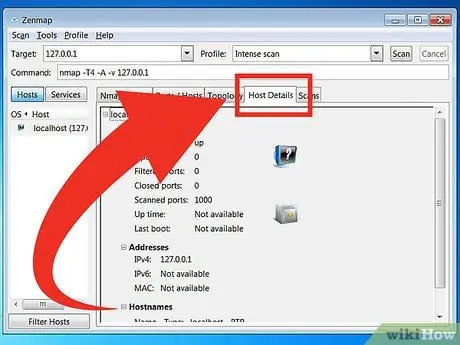

Քայլ 7. Դիտեք սկանավորման արդյունքները:

Տոպոլոգիա - Այս ներդիրը ցուցադրում է ձեր կատարած սկանավորման հետագծը: Դուք կարող եք տեսնել, թե քանի հոփ (տվյալների աղբյուրի և նպատակակետի միջև ընկած ճանապարհի մի մասը) տվյալներն անցնում են նպատակին հասնելու համար:

Հյուրընկալողի մանրամասները - Այս ներդիրը ցուցադրում է թիրախային սկանավորումից ստացված տվյալների ամփոփագիրը, ինչպիսիք են նավահանգիստների թիվը, IP հասցեն, հյուրընկալողի անունը (հյուրընկալողի անունը), օպերացիոն համակարգը և այլն:

Սկանավորում - Այս ներդիրը պահում է բոլոր հրամանները (հրամանները), որոնք ակտիվացվել են նախորդ սկանավորման ժամանակ: Ներդիրները թույլ են տալիս արագ վերագտնել թիրախները որոշակի պարամետրերով:

Մեթոդ 2 -ից 2 -ը. Օգտագործելով հրամանի տողը

Քայլ 1. Տեղադրեք Nmap:

Նախքան Nmap- ի օգտագործումը, նախ պետք է այն տեղադրել, որպեսզի այն կարողանաք գործարկել օպերացիոն համակարգի հրամանի տողից: Nmap ծրագիրը փոքր չափսեր ունի և կարելի է անվճար ստանալ Nmap ծրագրավորողներից: Հետեւեք ստորեւ բերված հրահանգներին `Nmap- ը ձեր օպերացիոն համակարգում տեղադրելու համար.

-

Linux - Ներբեռնեք և տեղադրեք Nmap ձեր պահոցից: Nmap- ը հասանելի է Linux- ի հիմնական պահեստներից շատերում: Մուտքագրեք հետևյալ հրամանը ՝ ձեր ունեցած Linux բաշխման հիման վրա.

Գործարկեք պարզ Nmap սկան Քայլ 8Bullet1 - Red Hat- ի, Fedora- ի և SUSE- ի համար

- (64-բիթանոց)

- Debian- ի և Ubuntu- ի համար

rpm -vhU

(32 բիթ) ԿԱՄ

rpm -vhU

sudo apt-get տեղադրել nmap

Windows- ի համար - Տեղադրեք Nmap տեղադրողի ֆայլը: Այս ֆայլը կարելի է անվճար ստանալ մշակողի Nmap կայքից: Խորհուրդ է տրվում ուղղակիորեն ներբեռնել Nmap տեղադրողի ֆայլը մշակողի կայքից `վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Nmap տեղադրողի ֆայլը օգտագործելը թույլ է տալիս արագ տեղադրել Nmap հրամանի տողի գործիքը ՝ առանց ֆայլերը համապատասխան թղթապանակ հանելու:

Եթե չեք ցանկանում Zenmap- ի գրաֆիկական ինտերֆեյսը, կարող եք ապանշել Nmap- ի տեղադրման գործընթացը:

Mac OS X- ի համար - Ներբեռնեք սկավառակի պատկերի ֆայլը (համակարգչային ֆայլ, որն ունի սկավառակի ծավալի բովանդակություն և կառուցվածք) Nmap: Այս ֆայլը կարելի է անվճար ստանալ մշակողի Nmap կայքից: Խորհուրդ է տրվում ուղղակիորեն ներբեռնել Nmap տեղադրողի ֆայլը մշակողի կայքից `վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Օգտագործեք սկավառակի պատկերի ֆայլում պարունակվող տեղադրման ֆայլերը `Nmap- ը համակարգչում տեղադրելու համար: Nmap- ի համար անհրաժեշտ է OS X տարբերակ 10, 6 կամ ավելի ուշ:

Քայլ 2. Բացեք հրամանի տողը:

Nmap հրամանը գործարկվում է հրամանի տողից և սկանավորման արդյունքները ցուցադրվում են հրամանի ներքևում: Դուք կարող եք օգտագործել փոփոխականներ ՝ սկան փոփոխելու համար: Դուք կարող եք սկան անցկացնել հրամանի տողի ցանկացած թղթապանակից:

-

Linux- ի համար - Բացեք տերմինալը, եթե GUI- ն օգտագործում եք ձեր Linux բաշխման համար: Տերմինալի տեղադրությունը տատանվում է ՝ կախված Linux բաշխման տեսակից:

Գործարկեք պարզ Nmap սկան Քայլ 9Bullet1 -

Windows- ի համար - Կարող եք բացել Հրամանի տող պատուհանը ՝ սեղմելով Windows ստեղնը + R և Run դաշտում մուտքագրելով «cmd»: Windows 8 -ի օգտվողները կարող են սեղմել Windows ստեղնը + X- ը և ընտրացանկից ընտրել Command Prompt- ը: Դուք կարող եք կատարել Nmap սկան ցանկացած թղթապանակից:

Գործարկեք պարզ Nmap սկան Քայլ 9Bullet2 -

Mac OS X- ի համար - Բացեք «Տերմինալ» ծրագիրը, որը գտնվում է «ilityրագրեր» պանակի «Կոմունալ» ենթակայքում:

Գործարկեք պարզ Nmap սկան Քայլ 9Bullet3

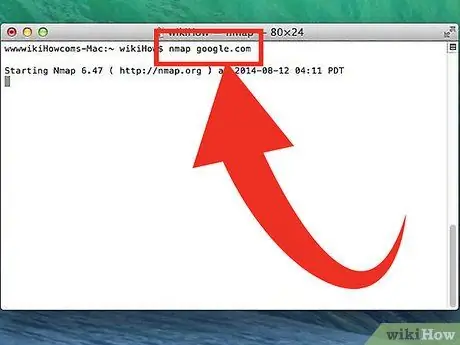

Քայլ 3. Գործարկեք սկան թիրախային նավահանգստում:

Հիմնական սկան կատարելու համար մուտքագրեք

nmap

. Սա թիրախին կպչունացնի և նավահանգիստը կսկսի: Այս սկանավորումը հեշտ է հայտնաբերել: Սկանավորման արդյունքը կցուցադրվի էկրանին: Հնարավոր է ՝ ստիպված լինեք պատուհանը վերև տեղափոխել ՝ ամբողջ սկանավորումը տեսնելու համար:

Կախված սկանավորման ինտենսիվությունից և թիրախից, Nmap սկան կատարելը կարող է խախտել ձեր ինտերնետային ծառայություն մատուցողի կողմից սահմանված կանոնները և կարող է ձեզ դժվարության մեջ գցել: Խորհուրդ ենք տալիս նախքան ձեր ցանցից դուրս ծագող թիրախների վրա Nmap սկան անցկացնելը, ստուգել տեղական կանոնակարգերը և այն ինտերնետային մատակարարի պայմանագիրը, որը դուք օգտագործում եք:

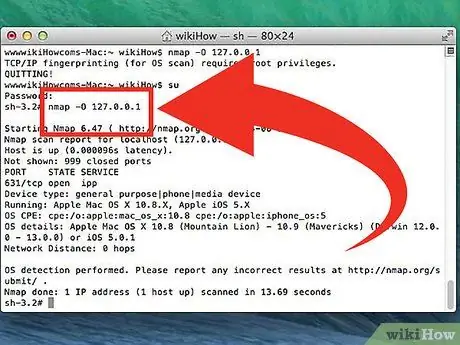

Քայլ 4. Գործարկեք փոփոխված սկան:

Դուք կարող եք օգտագործել հրամանի փոփոխականներ ՝ սկանավորման պարամետրերը փոխելու համար, որպեսզի որոնման արդյունքներն ունենան քիչ թե շատ տեղեկատվություն: Սկան փոփոխականի փոփոխությունը կփոխի սկանավորման արդյունքում առաջացած միջամտության մակարդակը: Կարող եք ավելացնել բազմաթիվ փոփոխականներ ՝ յուրաքանչյուր փոփոխականի միջև բաց տարածք տեղադրելով: Փոփոխականը դրվում է թիրախի առջև.

nmap

- - sS - Սա SYN սկան է, որը կատարվում է լուռ: Այս սկանն ավելի դժվար է հայտնաբերել, քան սովորական սկանավորումը: Այնուամենայնիվ, սկանավորումը ավելի երկար կտևի: Շատ ժամանակակից firewall- եր կարող են հայտնաբերել «-sS» սկան:

- - սն - Սա պինգ -սկան է: Այս սկանավորումը կանջատի պորտի սկանավորումը և կստուգի միայն ցանցում մուտք գործած հյուրընկալողների համար:

- - Օ - Սա օպերացիոն համակարգի սկանավորում է: Այս սկանավորումը կփորձի որոշել թիրախային օպերացիոն համակարգը:

- - Ա - Այս փոփոխականն ակտիվացնում է մի քանի հաճախակի օգտագործվող սկանավորում ՝ OS- ի հայտնաբերում, տարբերակի հայտնաբերում, սցենարների սկանավորում և հետագծում:

- - Ֆ - Այս սկանավորումն ակտիվացնում է արագ ռեժիմը և նվազեցնում սկանավորված նավահանգիստների քանակը:

- - վ - Այս սկանավորումը որոնման արդյունքներում ավելի շատ տեղեկատվություն կցուցադրի, որպեսզի դրանք ավելի հեշտ հասկանաք:

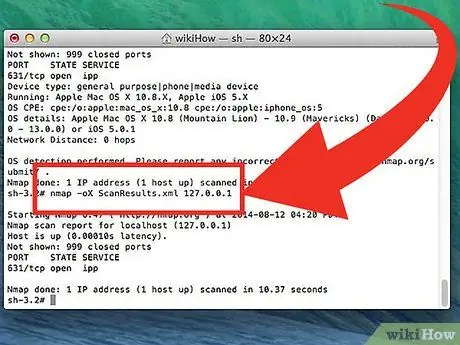

Քայլ 5. Փոխարկեք սկանավորման արդյունքները XML ֆայլի:

Դուք կարող եք սկանավորման արդյունքները վերածել XML ֆայլի, որպեսզի դրանք հեշտությամբ դիտեք ցանկացած դիտարկիչում: Դա անելու համար դուք պետք է օգտագործեք փոփոխականը - օքս ինչպես նաև նշեք XML ֆայլի անունը: Ստորև բերված է այն հրամանի օրինակ, որն օգտագործվում է սկանավորման արդյունքները XML ֆայլի փոխարկելու համար.

nmap -oX Որոնման արդյունք. xml

XML ֆայլը կպահվի այն թղթապանակում, որտեղ դուք պահպանել եք աշխատանքային ֆայլը:

Խորհուրդներ

- Եթե թիրախը չի արձագանքում, փորձեք ավելացնել «-P0»-ին սկանավորման մեջ: Սա կստիպի Nmap- ին սկսել սկանավորումը, նույնիսկ եթե ծրագիրը կարծում է, որ ընտրված թիրախը հնարավոր չէ գտնել: Այս մեթոդը օգտակար է այն համակարգիչների համար, որոնք արգելափակված են firewall- ով:

- Ուզու՞մ եք իմանալ սկանավորման առաջընթացը: Մինչ սկանավորումն ընթացքի մեջ է, սեղմեք տիեզերական տողը կամ ցանկացած ստեղն ՝ Nmap սկանավորման առաջընթացը դիտելու համար:

- Եթե սկանավորումը տևում է շատ երկար (քսան րոպե կամ ավելի), փորձեք Nmap սկանին ավելացնել «-F» ՝ Nmap սկանավորումը դարձնելու համար միայն հաճախ օգտագործվող նավահանգիստները:

Գուշացում

- Եթե հաճախ եք վարում Nmap սկաներ, պատրաստ եղեք պատասխանել ձեր ինտերնետ ծառայություն մատուցողի հարցերին: Որոշ ինտերնետ ծառայություններ մատուցողներ պարբերաբար դիտում են Nmap տրաֆիկը, և Nmap- ը հեշտ գործիք է հայտնաբերելու համար: Nmap- ը գործիք է, որը հայտնի է շատերի կողմից և սովորաբար օգտագործվում է հաքերների կողմից: Որպես այդպիսին, դուք կարող եք կասկածվել ձեր ինտերնետային ծառայություն մատուցողի կողմից և պետք է մանրամասն բացատրեք, թե ինչու եք օգտագործում Nmap- ը:

- Համոզվեք, որ թիրախը սկանավորելու թույլտվություն ունեք: Www.whitehouse.gov- ի սկանավորումը կարող է ձեզ դժվարության մեջ գցել: Փորձեք սկանավորել scanme.nmap.org, եթե ցանկանում եք փորձել Nmap հավելվածը: Այս կայքը կառավարվում և սպասարկվում է Nmap ծրագրավորողների կողմից: Հետեւաբար, դուք կարող եք սկանավորել այն, առանց անհանգստանալու դժվարության մեջ ընկնելու համար: